|

Die Standardwerke zur

Administration von Der nachfolgende Text ist eine Ergänzung zu den

Büchern

|

|

Grundsätzliche Forderungen an Kryptosysteme Angriffe gegen Verschlüsselungssysteme Einigung auf Schlüssel mittels Diffie-Hellman Echtheitsbestätigung übertragener Daten Verschlüsselungsprotokolle Für die sichere und vertrauliche Datenübertragung über nicht vertrauenswürdige Netzwerke wie beispielsweise dem Internet genügt es nicht, lediglich die Daten durch einen Algorithmus zu verschlüsseln. Vielmehr ist die Definition von Protokollen notwendig, mit deren Hilfe die Daten dann auch tatsächlich zwischen zwei Maschinen oder Gateways ausgetauscht werden. Auf beiden Seiten, also sowohl auf der für die Verschlüsselung als auch auf der für die Entschlüsselung, müssen neben den gleichen Algorithmen und Schlüssellängen auch dieselben Protokolle zum Einsatz kommen. Das von Check Point Next Generation unterstützte Protokoll wird in den folgenden Kapiteln näher dargestellt.

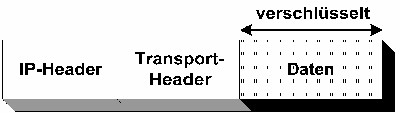

Abbildung 9: Verschlüsselung im In-Place Mode Grundsätzlich unterscheiden sich auf der Protokollebene zwei Familien von Protokollen. Der erste Typ ist die Verschlüsselung im sogenannten "In-Place Mode", bei der lediglich der Datenteil der einzelnen Pakete verschlüsselt wird. Die Daten selbst sind für einen Außenstehenden bei der Übertragung nicht mehr im Klartext lesbar, also geschützt. Bei den Headern der einzelnen Pakete erfolgt aber keine Änderung. Dies bedeutet, daß aus dem IP-Header mittels der hier eingetragenen IP-Adressen ersichtlich ist, welches System diese Daten verschickt und an wen sie gerichtet sind. Aus dem Header der Transportschicht, beispielsweise UDP oder TCP, können von einem potentiellen Angreifer auch der Absender- beziehungsweise der Zielport ausgewertet werden. So sind Zugriffe auf Web-Server leicht erkennbar, aber auch Zugriffe auf hohe Ports, wie sie beispielsweise für die Administration von Servern über Browser zum Einsatz kommen. Der Vorteil der In-Place-Verschlüsselung ist aber, daß sich die Länge der Pakete trotz Verschlüsselung nicht ändert. Genau dieses hat Check Point über viele Jahre als großen Vorteil gesehen und auch bei dem eigenen, proprietären Protokoll FWZ immer als Vorteil herausgestellt. Dieses Protokoll – und damit auch die Verschlüsselung im In-Place Mode – wird seit Next Generation Feature Pack 1 aber nicht mehr unterstützt.

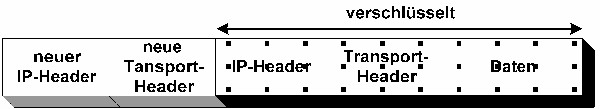

Abbildung 10: Verschlüsselung im Tunneling Mode Als einzige Methode zur Verschlüsselung von Paketen findet heute nur noch der "Tunneling Mode&qout; Anwendung. Wie beim Tunneln von beispielsweise IPv6 oder IPX/SPX über TCP/IP auch, bekommt das Paket durch die Verschlüsselung einen vollständig neuen Header. Das gesamte Original-Paket wird in diesem Fall verschlüsselt. Neue IP-Header und weitere Header der Transportschicht werden hinzugefügt. Dieses hat den Vorteil, daß aus dem verschlüsselten Paket selbst keinerlei Informationen über die Daten, aber auch nicht über den Absender oder die für die Verbindung verwendeten Ports von außen verfügbar sind. Insgesamt wird also einem potentiellen Angreifer viel weniger Information über die Original-Verbindung bekanntgegeben. Durch das Hinzufügen weiterer Header vergrößert sich aber das Paket. Die absendenden Maschinen wählen aber meist aus Performancegründen eine Größe für die Pakete, die möglichst nahe an der MTU des Netzwerks liegt. Kommen durch die Verschlüsselung die weiteren Header hinzu, kann es vorkommen, daß die verschlüsselten Pakete als Ganzes nicht mehr über das Netzwerk zu transportieren sind, eine Fragmentierung ist dann notwendig. Durch die Fragmentierung müssen aber mehr Pakete zum Ziel transportiert werden, was Einbußen bei der Performance nach sich zieht. Normalerweise wird dies von modernen Betriebssystemen heute dadurch umgangen, daß vor der Übertragung der eigentlichen Pakete "Testpakete" mit bestimmten Größen an das Ziel geschickt werden. Bei der Konfiguration einer FireWall-1 sollte die hier durchgeführte "Path MTU-Discovery" berücksichtigt sein, weil ansonsten das Risiko besteht, daß solche Clients beim Aufbau beziehungsweise dem Übertragen von Daten über die Firewall erhebliche Schwierigkeiten haben. Insofern sollten im ICMP Pakete vom Typ 3, Code 4 nicht grundsätzlich blockiert sein. Die Frage, welche Methode die Bessere ist, stellt sich an dieser Stelle nicht – Next Generation unterstützt nur noch den Tunneling Mode mit dem nach IPsec standardisierten Protokoll IKE. Näheres hierzu ist im nächsten Kapitel zu lesen. Hier können Sie das aktuelle Buch bestellen! |

|

|